美安全公司确认:感染iOSApp超过400个 但别怕

发生在苹果iOS平台的XCodeGhost木马侵入事件再次发酵。据美国媒体23日报道,美国安全研究人员最新公布,此次事件中受感染的应用远比此前所报道的多,并且事发时间可以追溯到今年4月。

“XCodeGhost的扩散范围远比起初预计的大,”美国移动应用安全公司Appthority的安全人员当地时间周一公开发文表示, “我们已经从数据库中确认了476个被感染的app,这比最初预计的40个多太多。”

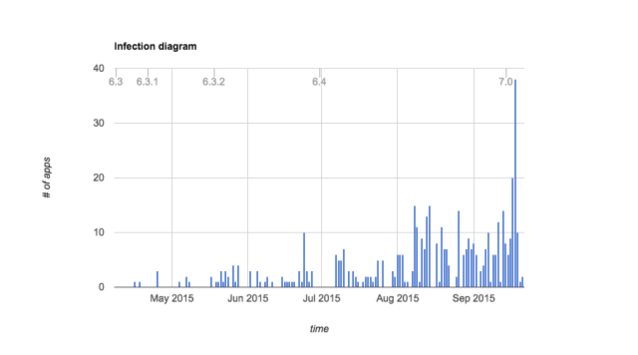

根据Appthority公开的一张图标显示,感染最早暴发于今年4月,感染数量在随后的5个月持续增长。目前最让人们感到惊讶的就是,如此大量的应用竟然能够突破苹果一直以来引以为傲的安全防线,并且持续感染时间跨度长达数月。同时,另一家安全公司FireEye的研究人员甚至发文称,已经找到4000个被XCodeGhost感染的iOS应用。不过,两家公司均没有公布受感染应用的名单,也没有指明这些应用是否主要集中在中文用户。

不过,这个坏消息发布的同时,安全人员也带来了好消息:受感染的应用更多和恶意广告软件相关,而非安全入侵恶意软件。

Appthority指出,此次XCodeGhost对用户设备和企业安全的实际打击很低,至少现在没有成为直接的安全威胁。“根据我们对感染应用的相关行为进行风险分析,我们认为把XCodeGhost归类为恶意广告软件更合适。理论上来说,在该代码中加入有害行为信息并不难,但从目前我们的分析来看,XCodeGhost的作者选择了不植入这类有害行为。”

其研究人员表示,目前并没有证据显示XCodeGhost感染的应用有跟踪用户并泄露其iClond或其他服务密码等信息的能力。对被感染应用的进行分析后发现,它们主要有几种能力:向服务器发送请求;请求中包含了所有设备的识别码(类似典型的跟踪体系);接收到的应答能激发不同的行动,比如利用SKStoreProductViewControllerDelegate协议在某个app中显示AppStore并诱导下载(正如我在此前文章中所说,制造这个特洛伊的人,目的之一就是挣钱,但偷手机用户的钱很难,最好的办法就是帮人推app来变现)、弹出警告框或弹出Appstore、打开URL、一定时间内维持休眠状态。

此外,研究人员称,和目前多数报道中信息不符的是,该袭击体系本身并没有包含显示登录弹窗或任何能发出钓鱼警告的编码。唯一能发起钓鱼袭击的方法,就是把应答发送到并打开一个指向恶意网站的URL。就是说,那段加载编译进去的源码根本没法实现监控手机远程拿你手机打电话等等,它能获取的就是部分版本的app装载了他的代码而已,然后根据这个app的特性推送给你广告而已。

苹果方面也在其官方博客中指出,目前没有证据显示任何app被恶意使用,基于此,安全专家在接受美国媒体采访时认为,XCodeGhost并没有很多用户所担心的那么可怕。

尽管尚未造成严重后果,Appthority也提醒,此次事件也证明了用新代码去感染多个AppStrore的应用以及逾越其审查流程已经成为可能。

信息首发:美安全公司确认:感染iOSApp超过400个 但别怕